Welche Angriffsmöglichkeiten gibt es?

Ein Dictonary-Angriff ist ein sogenannter Wörterbuch Angriff, bei denen Hacker Personen ausnutzen, die Wörter aus dem Wörterbuch als Passwörter benutzen. Eine Studie hat bewiesen, dass die meisten Menschen gerne Passwörter wieder verwenden und Phrasen benutzen.

Datenbanken, die bei Wörterbuchangriffen verwendet werden, enthalten nicht nur gängige Wörterbuchwörter, sondern auch Passwörter, die bei einem Angriff mal durchgesickert sind.

Täglich hören wir von Bedrohungen und Schwachstellen in der Technologie. Magecart-Angriffe sind die neueste Bedrohung, diese sind auch als Harvesting-Angriffe bekannt. Magecart-Angriffe passieren dort, wo Hacker Zahlungsdaten per Skimmer stehlen können.

Hier handelt es sich um ein Konsortium das aus mindestens sieben cyberkriminellen Gruppen besteht. Ihr Ziel ist es Hauptsächlich Kundendaten zu stehlen, die auf Online Shops einkaufen. Ein Ermittler hat 2019 in nur 2,5 Stunden 80 E-Commerce Shops weltweit gefunden, die aktiv unter der Kontrolle der Magecart-Gruppe standen.

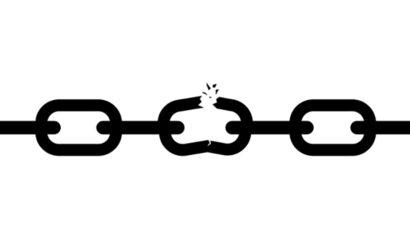

Was ist eine Supply Chain Attack? Dies ist ein Cyberangriff, der sich auf das schwächste Glied im Unternehmen konzentriert. Das Netzwerk umfasst die gesamte Organisation des Unternehmens wie Technologie, Ressourcen, Personen usw.

Dieses Supply Chain macht alles, um an die Daten bis zum Endverbraucher zu kommen. Cyberangriffe, die auf Schwachstellen ausgerichtet sind immer sehr erfolgreich und die Angreifer profitieren hauptsächlich vom Vertrauen des Drittanbieters.

Meistens werden Organisationen die mit dem Drittanbieter verbunden sind, sehr schnell angegriffen. Supply Chain Angriffe gewinnen immer mehr an Relevanz. Organisationen müssen sich dessen bewusst sein und einige Sicherheitsmaßnahmen ergreifen.

Jüngste Untersuchungen haben ergeben, dass im Jahr 2021 fast 94 % der Anwendungen anfällig für Broken Access Control waren. Die Zugriffskontrolle wird in jeder Organisation durchgesetzt, um unbefugten Zugriff auf vertrauliche Informationen zu verhindern. Wenn die Richtlinien jedoch falsch konfiguriert sind, kann dies zu vielen Sicherheitsproblemen führen. Die häufigsten Schwachstellen in der Zugriffskontrolle sind

• Rechteausweitung

• Parametermanipulation

• Unsichere direkte Objektreferenz (IDOR)

• CORS-Fehlkonfiguration

Quelle: CyberSecurity

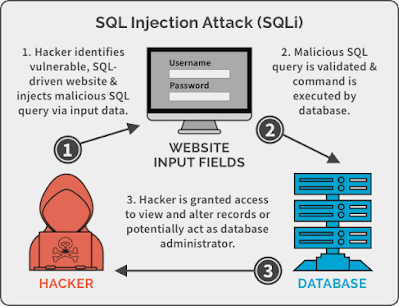

Injection-Schwachstellen sind eine der häufigsten Arten, die zu schwerwiegenden Datenschutzverletzungen führen. Ab 2019 waren SQL-Injection- Angriffe die höchsten unter allen kritischen Schwachstellen. Fast 94 % der Anwendungen wurden auf injektionsbasierte Schwachstellen getestet , wobei sich fast 19 % der Anwendungen als anfällig erwiesen.

Eine Injection-Schwachstelle bezieht sich auf das Einschleusen nicht validierter Eingaben in den Server, wodurch bösartige Befehle ausgeführt werden. Einige der häufigsten Arten von Injection-Schwachstellen sind

• SQL-Injektion

• Befehlsinjektion

• CRLF-Injektion

• LDAP-Injektionen

Quelle: CyberSecurity

Dies ist eine Art der Einschleusung, bei der die Angreifer SQL-Scripte angreifen. Diese Sprache wird hauptsächlich von den Abfrageoperationen in diesem Texteingabefeld verwendet. Scrip muss zur Anwendung gehen, die direkt mit der Datenbank ausgeführt wird.

Der Angreifer muss auch den Anmeldebildschirm passieren oder manchmal sogar noch gefährlichere Dinge tun, um die sensiblen Daten aus der Datenbank zu lesen. Es zerstört auch die Datenbank, in der das Unternehmen das Script erneut ausführen muss. Sind PHP- und ASP-Anwendungen alles ältere Versionen, stehen die Chancen für den SQL-Injection-Angriff sehr gut.

Befehlsinjection: Wenn Sie keine ausreichende Validierung vornehmen, wird diese Art von Angriff erwartet. Hier fügen Angreifer den Befehl in das System ein, anstatt Code oder Skript zu programmieren. Manchmal kennen Hacker die Programmiersprache nicht, aber sie identifizieren definitiv das Betriebssystem des Servers.

Es gibt einige eingebettete Systeme, bei denen das Betriebssystem Befehle ausführt und es ermöglicht, dass Inhalte durch beliebige Dateien auf dem Server verfügbar gemacht werden. Dies zeigt auch die Verzeichnisstruktur zum Ändern des Benutzerpassworts im Vergleich zu anderen.

Diese Arten von Angriffen können durch die Verwendung von sysadmin reduziert werden, und Sie müssen auch die Zugriffsebene des Systems einschränken.

- Ungültige Eingaben

- keine Website Sicherheitsscans

- Authentifizierung und Berechtigung

- Nicht konsolidierende Sicherheitsmaßnamen

Indem nicht überprüft wird, welche Inhalte und Eingaben hochgeladen werden, ist die Website anfällig für Injektionsangriffe wie Cross-Site-Scripting (XSS), SQL-Injection , Command Injection und andere derartige Sicherheitsangriffe. Eingabeuploads müssen sowohl vom Server als auch vom Browser validiert werden. Oftmals validieren Organisationen Eingaben nur vom Browserende, weil es einfach ist, serverseitige Eingaben zu validieren, was dazu führt, dass bösartige/falsch geformte Daten/Skripte auf der Website und ihren Datenbanken ausgeführt werden.

Die Bedeutung regelmäßiger Website-Sicherheitsscans kann nicht genug betont werden. Nur durch regelmäßiges Scannen können wir vorhandene Schwachstellen und Lücken finden und entsprechend beheben. Unternehmen machen oft den Kardinalfehler, ihre Websites nicht jeden Tag zu scannen und nach größeren Änderungen an den Geschäftsrichtlinien, Systemen usw.

- Schwache Root-Passwörter vom Admin- oder Server-Ende wie admin, 1234 oder andere häufig verwendete Wörter. Diese können mit Passwort-Cracking-Programmen leicht geknackt werden und wenn das Passwort geknackt wird, wird die Website kompromittiert.

- Keine Durchsetzung einer starken Passwortrichtlinie und Multi-Faktor-Authentifizierung für die Website-Benutzer. Wenn die Website ihren Benutzern erlaubt, mit Standardkennwörtern fortzufahren, schwache Kennwörter ohne Kennwortablauf zulässt und sich aus Sicherheitsgründen eindimensional auf Kennwörter verlässt, macht sich die Organisation anfällig für Sicherheitsverletzungen und Angriffe.

- Die gedankenlose Vergabe von Administratorberechtigungen und -privilegien an Endbenutzer und externe Einheiten macht die Website angreifbar.

- Ändern von Ordner- und Dateiberechtigungsstrukturen basierend auf schlechten Ratschlägen aus dem Internet, um Berechtigungsfehler zu beheben, aber Öffnen der Website für jedermann, um ihre Struktur zu ändern, Codes zu ändern und bösartige Programme auszuführen.

Es kommt oft vor, dass Organisationen und Webentwickler nicht ganzheitlich an die Sicherheit von Websites denken und daher unkonsolidierte Sicherheitsmaßnahmen ergreifen. Beispielsweise können sie einen Web-Sicherheitsscanner einsetzen, aber keine Web Application Firewall (WAF). Die Schwachstellen und Lücken werden also effektiv vom Scanner identifiziert, aber die Website bleibt im anfälligen Zustand, bis die Schwachstellen behoben sind (was selbst bei kritischen Schwachstellen über 100 Tage dauert) oder die Entwickler sich darauf konzentrieren, die Website zu patchen, anstatt die Schwachstellen zu beheben.

- Eigenentwickelte Sicherheitsalgorithmen

- Veraltete Software

- Keine regelmäßige Testung

- Unverschlüsselte sensible Daten

Basierend auf der fehlerhaften Annahme, dass selbst entwickelte Algorithmen und Methoden besser und sicherer sind, da Angreifer sich nicht auskennen, wenden Entwickler diese selbst entwickelten und „authentischen“ Sicherheitsmaßnahmen an. Dies erhöht nur die Wahrscheinlichkeit von Schwachstellen und Lücken, die von Angreifern und den von ihnen eingesetzten Bots leicht erkannt werden können. Es ist immer besser, erprobte Methoden und Algorithmen zu verwenden.

Updates enthalten kritische Patches und indem wir die Software nicht regelmäßig aktualisieren, senden wir lediglich Einladungen an Angreifer (die ständig nach Schlupflöchern und Sicherheitslücken herumschnüffeln), um Verstöße zu orchestrieren. Alte und gesuchte Dateien, Anwendungen, Datenbanken usw., die nicht von der Website entfernt werden, schaffen Portale für Angreifer.

Das Scannen von Websites muss zwar jeden Tag und nach größeren Änderungen durchgeführt werden, reicht jedoch nicht aus. Es ist wichtig, jeden Code, jede Software, jede Aktualisierung und jede Komponente zu testen, die auf die Website kommt. Außerdem sind vierteljährliche Penetrationstests und Sicherheitsaudits durch zertifizierte Sicherheitsexperten ein Muss. Dadurch wird sichergestellt, dass Ihre Website sicher ist und Ihre Benutzer gut geschützt sind.

Einer der gefährlichsten Fehler, den Unternehmen begehen, besteht darin, sensible Daten wie persönliche Informationen, Kreditkarten- und Backdaten, Passwörter usw. nicht zu jeder Zeit zu verschlüsseln (Transit, Ruhe und Speicherung), indem nicht alle sensiblen Daten verschlüsselt und gespeichert werden. Mit Nur-Text-Format, erhöhen wir einfach das Risiko einer Exposition.

Wenn sensible Request-Handler eine unzureichende oder nicht vorhandene Authentifizierungsprüfung haben, wird die daraus resultierende Schwachstelle als fehlende Zugriffskontrolle auf Funktionsebene bezeichnet. Beispiel: Eine nicht autorisierte Entität kann auf eine URL zugreifen, die vertrauliche Informationen oder versteckte Funktionen usw. enthält, da keine Authentifizierungsprüfung eingerichtet ist. Die Auswirkungen dieser Schwachstelle reichen vom Zugriff auf unwichtige Informationen bis hin zur vollständigen Übernahme der Website durch Angreifer.

Dies ist der gefährlichste aller Website-Sicherheitsfehler. Das Top-Management muss eine proaktive Einstellung zur Website-Sicherheit haben, klug für die richtigen Zwecke investieren, eine solide Cybersicherheitsstrategie entwickeln und auch innerhalb der Organisation eine Kultur der Proaktivität und Bereitschaft verfeinern. Silos müssen aufgebrochen werden und kritische Informationen müssen nahtlos zwischen den Abteilungen ausgetauscht werden.

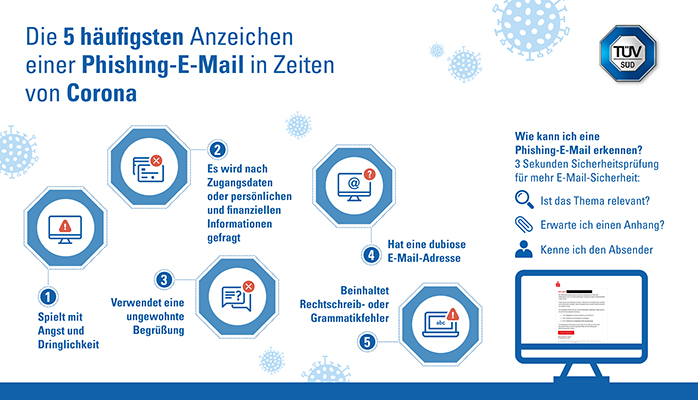

Lernen Sie Phishing Mails zu erkennen

Was ist Phishing überhaupt?

Unter Phishing (von fishing, engl. für „Angeln“) versteht man den Versuch, über gefälschte E-Mails oder Webseiten persönliche Daten von Internetnutzern zu erhalten und damit Identitätsdiebstahl zu begehen. Die gefälschten Seiten und Nachrichten imitieren meist täuschend echt das Layout und Design bekannter Marken (etwa Banken, Online-Händler und sozialer Netzwerke). Die Nutzer werden aufgefordert, Zugangsdaten preiszugeben, die dann an die Täter weitergeleitet und von diesen missbraucht werden. Phishing ist eine Form von Social Engineering.

Hier sieht man z.B. den Absender. „post1@revisionsdeckel.ch“. Was soll ein Revisionsdeckel sein? Meistens haben solche Absender allerdings ein „noreplay“ vor dem @-Zeichen. In der unten angegebenen E-Mail sieht man auch deutlich die Rechtschreib- und Grammatikfehler.